Data

Data. Wat is het voor jou? Heel veel cijfers? Informatie? Inzichten die bedrijven als Google of Meta over je hebben? Het meervoud van datum? Die ene guy uit Star Trek?

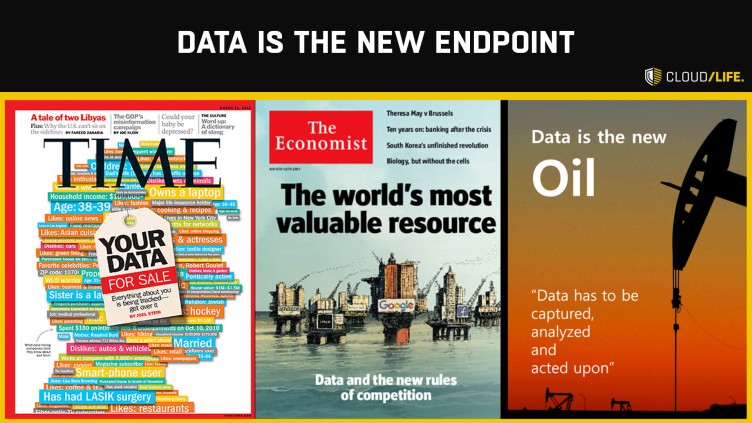

Het is allemaal goed. Data; wat een magisch woord. Zo veelzijdig. Zoveel betekenis. Zoveel impact ook. Tegelijk.. zo waardevol – en zo gevaarlijk.

Gevaarlijk?

Los van het phaser-pistool van Data uit Star Trek, is data een gevaarlijk bezit. Onze eigen en zakelijke data waar we dagelijks mee werken is één van onze meest waardevolle bezitten.

Aan de deur komen regelmatig collectes langs die niet meer om geld, maar om je e-mail adres vragen. We geven het maar al te graag, want, wat maakt dat nou uit? Fijn, dat ze eens niet om geld komen vragen! Terwijl we vergeten dat een vat met olie minder waard is dan een vat met ruwe data.

Verschuiving van Beveiliging

We leven in een nieuw data-gedreven tijdperk.

Organisaties vertrouwen in toenemende mate op data om weloverwogen beslissingen te nemen, innovatie te stimuleren en processen te stroomlijnen. Medewerkers werken in een online moderne, en hopelijk veilige, werkplek – en zijn de hele dag in de weer met (you guessed it) data.

Cybersecurity heeft zich vrijwel altijd gericht op het beschermen van de apparaten en netwerken die gebruikers verbinden met hun middelen, zoals laptops, mobiele apparaten en servers. Hoewel deze maatregelen nog steeds essentieel zijn, is de aard van de dreigingen van tegenwoordig enorm geëvolueerd. In een wereld waar data ons meest waardevolle bezit is geworden, verschuiven aanvallers hun focus van het verkrijgen van ongeautoriseerde toegang tot apparaten en netwerken naar het direct stelen en manipuleren van data.

Data Is The New Endpoint

Het eindpunt voor risico’s om te beveiligen is dan ook niet meer het apparaat, of de gebruiker. Nee, het is de data. Data dient centraal te staan in elke cybersecurity strategie vandaag de dag door een data-centrische aanpak te adopteren en dit te implementeren in een zero-trust model.

Een data-centrische aanpak houdt in dat we de nadruk leggen op het beschermen, beheren en benutten van data als een kernonderdeel van een organisatie. Dit betekent dat in plaats van alleen te focussen op het beschermen van onderdelen als apparaten, apps, identiteiten en netwerken (want dit heb je inmiddels al jaren goed geregeld met de juiste partner – toch? , we de gegevens zelf centraal stellen bij het ontwerpen en implementeren van beveiligingsmaatregelen, beleidsregels en processen.

Hackers Don’t Sleep, and Data Is Tireless

Wat is het meest gegeven antwoord dat je hoort als je aan je collega vraagt hoe het gaat? Ik zal het je vertellen: “Druk”. Zonder dat er een waardeoordeel gekoppeld is aan het woord ‘druk’ is dit toch steevast hoe wij als Nederlanders onszelf profileren. Druk, druk, druk. Hard werken en druk bezig zijn. Echter, hoe druk we ook zijn. We ontspannen ook graag. We sporten (met frisse tegenzin), we spenderen met liefde tijd met onze families, zijn sociaal met vrienden, en we rusten uit; we slapen. Zelfs onze computers, de ouderwetse endpoints, laten we braaf slapen na een dag hard werken.

Morgen weer een dag.

Maar tussen nu en morgen zit veel tijd en data is onvermoeibaar. Plus, cybercriminelen slapen niet. Een datalek blijft ook gewoon lekken als wij en onze laptops weer opladen voor een nieuwe dag druk zijn.

Hierom is een data-centrische aanpak een absolute noodzaak in de cybersecurity strategie van tegenwoordig.

De voordelen van een data-centrische aanpak zijn onder andere:

1. Betere beveiliging: Door het beschermen van de gegevens zelf in plaats van alleen de klassieke cybersecurity onderdelen, kunnen jouw organisatie een betere beveiliging van jullie meest waardevolle bezit garanderen. Dit betekent dat zelfs als een aanvaller toegang krijgt tot het netwerk, de gegevens zelf nog steeds beschermd blijven.

2. Flexibiliteit en schaalbaarheid: Een data-centrische aanpak maakt het je gemakkelijker beveiligingsmaatregelen aan te passen aan veranderende bedrijfsbehoeften en groei. Doordat de focus ligt op de gegevens, kunnen beveiligingsmaatregelen gemakkelijker worden aangepast aan nieuwe technologieën en bedrijfsmodellen.

3. Verbeterde naleving: Door data centraal te stellen, kunnen jullie beter voldoen aan regelgeving en normen op het gebied van gegevensbescherming en privacy, zoals de AVG, BIO, of specifieke NEN normen zoals bijv. de NEN7510. Dit helpt extreem goed bij het vermijden van boetes en het opbouwen van vertrouwen bij medewerkers.

4. Geoptimaliseerde bedrijfsprocessen: Een data-centrische aanpak kan helpen om beter inzicht te krijgen in gevoelige en vertrouwelijke gegevens en de waarde ervan. Dit kan leiden tot geoptimaliseerde bedrijfsprocessen, betere besluitvorming en meer efficiëntie.

5. Security Awareness in de bedrijfscultuur bevorderen: Door de nadruk te leggen op data, kun je als organisatie een cultuur bevorderen waarin medewerkers zich bewust zijn van het belang van gegevensbescherming en privacy, en verantwoordelijk handelen met betrekking tot de gegevens waarmee zij werken.

6. Snellere respons op dreigingen: Een data-centrische aanpak helpt organisaties om sneller en effectiever te reageren op beveiligingsincidenten en datalekken. Door gegevens te monitoren en te analyseren, kunnen potentiële dreigingen eerder worden geïdentificeerd en worden voorkomen, of eventuele schade snel worden beperkt.

Microsoft 365 Data Security

Doordat tegenwoordig de meeste organisaties werken met Microsoft 365 en Azure, biedt dit enorme mogelijkheden. Een data-centrische cybersecurity strategie is dan ook goed te koppelen aan de opties die Microsoft 365 biedt. De oplossingen zijn veelomvattend en uitgebreid. Alles uitschrijven zou teveel van het goede zijn, maar hierbij een aantal van de belangrijkste onderdelen die in elke data-centrische strategie meegenomen zouden moeten worden.

Keep Your Friends Close, But Your Data Closer

Gebruik Purview Information Protection (MIP) om te weten welke gegevens je hebt, waar ze zijn en wie er toegang toe heeft. Zorg ervoor dat alleen de juiste mensen toegang hebben tot gevoelige informatie door dit via labels te koppelen aan de juiste data. Breng ‘dark data’ aan het licht door inzicht te krijgen in jullie data. Een extreem belangrijke stap in deze filosofie!

Encryption Is Your Friend

Zorg ervoor dat je gegevens versleuteld zijn, zowel “in-rest” als tijdens transport. Oplossingen zoals Encryption Templates en Data Loss Prevention (DLP) helpen om bestanden en informatie te versleutelen, en te koppelen aan eerder genoemde MIP labels. Zo kan een medewerker zich focussen op het werk, terwijl het systeem automatisch detecteert of het bestand gevoelige informatie bevat. Zo ja, dan wordt een MIP label toegepast en automatisch ook versleuteld volgens het beleid. Verstuurt de medewerker het bestand als e-mail? De e-mail wordt direct versleuteld verstuurd middels Purview Message Encryption, en blijft versleuteld en in jullie beheer waar het bestand ook heen wordt gestuurd.

Je kunt nog een stap verder gaan en Double-Key Encryption toepassen, als zitten hier wel haken en ogen aan binnen Microsoft 365. Zorg dat je een goede partner hebt met verstand van zaken voordat je dit toepast.

Denk aan de juiste licenties, zo heb je E5 of A5 (EDU) nodig om ook binnen Teams DLP in kunnen zetten, maar ook Endpoint DLP i.c.m. Defender for Endpoint. Gebruikt je organisatie Chrome of Edge? Zet dan ook de Microsoft Compliance Extension in zodat gebruikers ook tijdens hun browse sessies geïnformeerd worden als ze een risicovolle actie uitvoeren i.c.m. gevoelige gegevens en ze krijgen bruikbare beleidstips en begeleiding om dit te herstellen of voorkomen. Ook dit is overigens een E5 functionaliteit.

The All Seeing Eye

Microsoft Defender for Cloud Apps is een Cloud Access Security Broker die inzicht biedt in cloudgebruik en -activiteiten, en helpt bij het identificeren en beheren van risico’s. Het beschermt bedrijfsgegevens in de cloud door het monitoren van ongebruikelijke activiteiten en het afdwingen van beleid. Welke data gaat bijvoorbeeld door zgn. ‘shadow-IT’? Het goed inrichten en inzetten hiervan zorgt ervoor dat er direct zicht komt waar potentiële datalekken en data risico’s ontstaan en al plaatsvinden. Direct ingrijpen is mogelijk door slimme beleidsregels te ontwerpen en toe te passen.

Vergeet ook niet oplossingen als BitLocker die je helpen je om gegevens op apparaten veilig te houden.

All Great Things Come With Age

Hoe ga je om met gegevens die lang bewaard (moeten) worden? We hebben in Nederland veel regel- en wetgeving omtrent bewaartermijnen. Een aantal voorbeelden zijn: Fiscale gegevens (7 jaar, fiscale bewaarplicht), Persoonsgegevens (zelf een redelijke bewaartermijn bepalen – AVG), Medische gegevens (20 jaar – WGBO), HR gegevens (5 jaar), Arbeidsgegevens (7 jaar).

Met Microsoft Data Lifecycle Management (DLM) kun je de bewaartermijnen en het beheer van gegevens binnen je organisatie stroomlijnen en automatiseren.

Dit doe je door Retentie beleid en labels aan te maken, en toe te passen.

Met Retentie beleid en labels in Microsoft 365 kun je de bewaartermijnen voor gegevens beheren en automatiseren. Je kunt beleid instellen voor e-mails, documenten, SharePoint-sites en andere gegevenstypen, zodat gegevens automatisch worden bewaard of verwijderd na het verstrijken van de vastgestelde termijn.

Gebruik daarnaast ook Microsoft 365 Purview (Premium) eDiscovery: deze eDiscovery-tools in Microsoft 365 stellen je in staat om gegevens te zoeken, te bewaren en te exporteren in verband met juridische kwesties, onderzoeken of nalevingsverzoeken. Met behulp van eDiscovery kun je snel en efficiënt relevante gegevens vinden en bewaren, zonder de normale bedrijfsprocessen te verstoren.

Get A Grip!

Om echt goed grip (en inzicht) te krijgen op data risico’s in je organisatie, is het belangrijk dat

Insider Risk Management wordt ingezet. Hiermee komt een groot scala aan mogelijkheden vrij.

Insider Risk Management is een belangrijk onderdeel van de data-centrische strategie en helpt om mogelijke bedreigingen van binnenuit te identificeren, te analyseren en te beperken. Insider-bedreigingen kunnen variëren van onopzettelijke fouten tot kwaadwillende acties, zoals het stelen of lekken van gevoelige informatie.

1. Beleid en waarschuwingen: Je kunt beleid instellen om specifieke insider-risico’s, zoals gegevensdiefstal of sabotage, te detecteren en te beheren. Wanneer een potentieel risico wordt gedetecteerd, ontvang je waarschuwingen zodat je snel kunt reageren en passende maatregelen kunt nemen.

2. Anomaliedetectie en -analyse: Door machine learning en geavanceerde analyse van gebruikersgedrag, helpt Insider Risk Management bij het identificeren van anomalieën in activiteiten en gedrag van medewerkers. Dit kan bijvoorbeeld wijzen op het delen van gevoelige informatie met onbevoegde personen, het downloaden van grote hoeveelheden gegevens of het gebruik van ongeautoriseerde applicaties.

3. Geautomatiseerde onderzoeksworkflow: Insider Risk Management biedt een geautomatiseerde workflow voor het onderzoeken van gedetecteerde risico’s, zodat je snel de context en details van een incident kunt begrijpen en passende maatregelen kunt nemen om het risico te beperken.

4. Privacybescherming: Microsoft 365 Insider Risk Management is ontworpen met privacy in gedachten. Het anonimiseert gebruikersgegevens en biedt rolgebaseerde toegangscontrole om ervoor te zorgen dat alleen geautoriseerde personen toegang hebben tot gevoelige informatie.

Hiermee kun je dus proactief potentiële bedreigingen van binnenuit identificeren en beheren, terwijl je de privacy en veiligheid van je medewerkers en gegevens waarborgt.

The Future Is Now

Net zoals cyberdreigingen constant in beweging zijn, zijn de ontwikkelingen van de Microsoft Cloud dat ook. Één van de nieuwste toevoegingen die niet mag ontbreken in dit lijstje is Adaptive Protection in Microsoft Purview. Deze technologie integreert met Insider Risk Management en Data Loss Prevention.

Wanneer een gebruiker risicovolle activiteiten onderneemt, bewust of onbewust, wordt er direct een risico niveau aan de gebruiker gekoppeld. Adaptive Protection zal vervolgens met hulp van Machine Learning en A.I. automatisch een DLP beleid inrichten om de data van de organisatie te beschermen. Zo zal een gebruiker met een hoog risico niveau bijvoorbeeld een bestand binnen SharePoint niet kunnen delen naar een externe ontvanger, terwijl de collega met een normaal risico niveau dit wel kan. Talk about mind blowing technology!

Conclusie & Tips om te starten

In dit artikel hebben we het belang van data beschreven en hoe ons huidige beeld ervan invloed kan hebben op de manier waarop we met gegevens omgaan, en de beveiliging daarvan. We hebben verschillende perspectieven op data besproken, zoals data als een product, data als een grondstof en data als een valuta – en zelfs Data als een persoon. De conclusie daarbij is dat data centraal staat in ons dagelijkse doen en laten. Zowel privé als zakelijk.

We hebben ook het belang van data governance onderzocht en hoe het kan bijdragen aan het beschermen van gevoelige informatie en het waarborgen van de privacy. Door een data-centrische benadering van cybersecurity toe te passen en te focussen op de gegevens zelf in plaats van alleen de perimeter, kun je als organisatie effectievere beveiligingsmaatregelen implementeren. Deze omvatten dataclassificatie, versleuteling, toegangscontrole en continue monitoring.

Als conclusie wil ik dan ook meegeven dat het belangrijk, en hoog tijd, is om onze perceptie van data te heroverwegen en de manier waarop we het beheren en beschermen aan te passen aan de uitdagingen van de huidige (digitale) wereld. Een data-centrische benadering van cybersecurity kan absoluut helpen om jullie waardevolle gegevens beter te beschermen, terwijl je als organisatie tegelijkertijd voldoet aan privacy- en regelgevingsvereisten. Het is tijd om te erkennen dat data meer is dan alleen een verzameling cijfers en letters – het is een essentieel onderdeel van onze wereld, en het verdient onze volledige aandacht en bescherming.

De meeste organisaties in onze ervaring vinden het lastig om te starten met Data Security. De feedback die wij krijgen: er zijn zoveel onderdelen, en veelal hebben ze allemaal beleid en flinke processen nodig om mee te kunnen starten. Dit klopt, en het zorgt voor een grote drempel. Wellicht verklaart dat waarom Data Security nog zo achterloopt qua inzet. Onze ervaring, en mijn persoonlijke advies, is: begin klein, maar begin wel! Bijvoorbeeld in het geval van Information Protection kunnen we blijven filosoferen over welke data vertrouwelijk is en welke data strikt vertrouwelijk, maar de werkelijkheid leert dat dit per organisatie verschilt en we hier pas achterkomen in de praktijk. Begin dus klein. Richt een Proof-of-Concept in, verzamel ervaringen en data (pun not intented), en verbeter de inrichting. Rol het geleidelijk uit naar de rest van de organisatie zodat ze organisch bekend raken met de werking, en hier zelf een beeld en eigen wensen bij krijgen. Probeer het beleid dus niet voor je collega’s te bedenken, maar laat ze hierin meedenken zodat het perfecte Data Security Beleid in jouw organisatie ontstaat.

Ons simpele advies om mee af te sluiten is dan ook:

Don’t overthink it and start today